Viele haben schon davon gehört und doch wissen nur Wenige, um was es eigentlich genau geht. Beim Social Engineering spielt Ihnen eine Person jemanden vor, die sie in Wahrheit nicht ist.

Indizien für Social Engineering

Als Beispiel bekommen Sie eine E-Mail von einem vermeintlich Bekannten. In den meisten Fällen enthält eine solche Mail Links oder eine bzw. mehrere Dateien im Anhang zum Öffnen. Allerdings täuscht der Absender die Identität dieser Person nur vor und versucht, Sie zu einer Aktion zu motivieren. Social Engineering gibt es mitunter in allen Lebensbereichen – sowohl privat als auch geschäftlich.

In der Buchhaltung kann besagter Aufruf zur Aktion eine angeblich dringende Zahlung auf ein Konto sein. Im privaten Bereich rufen die vermeintlich Bekannten Sie dazu auf, die enthaltene Datei zu öffnen, die Sie unbedingt gesehen haben sollten. Dabei gehört das Konto des Absenders in Wahrheit einem unbekannten Angreifer. Klicken Sie den Link oder öffnen Sie die Datei, so schleusst sich einen Virus oder sonstige Malware auf Ihren Computer ein.

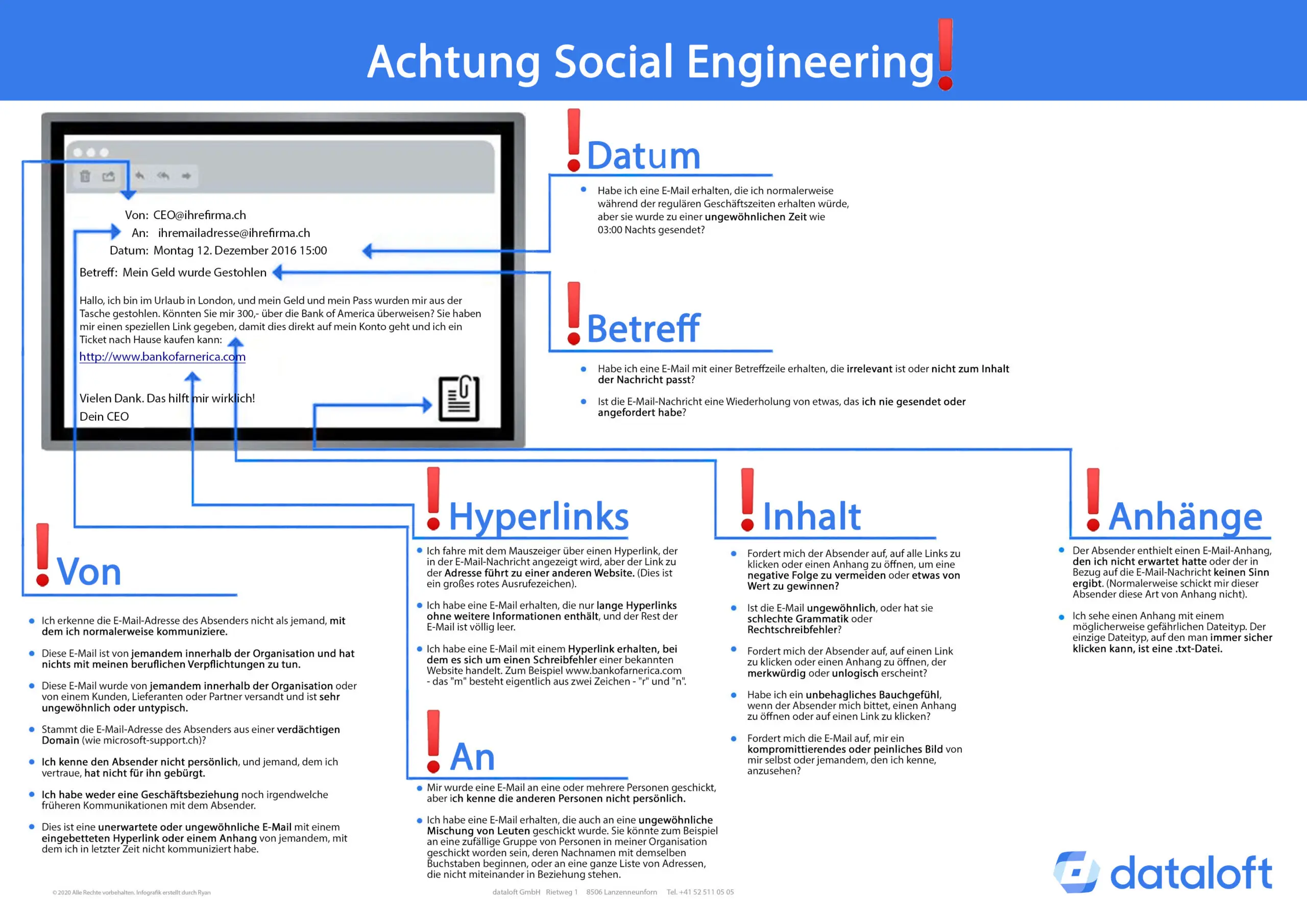

Ryan, der bei uns vor einem Monat mit der Ausbildung zum Mediamatiker startete, hat eine übersichtliche Grafik erstellt, die alle wichtigen Punkte auf einen Blick erklärt. Wenn Sie bei den Mails auf die nachfolgenden Tipps achten, sind Sie bereits sehr gut gegen Social Engineering geschützt.

Kurze Zusammenfassung:

- Wer ist der Absender der E-Mail? Kennen Sie diese Person tatsächlich? Fremde Absender oder erstmalig auftauchende Personen sind zwar nicht zwangsläufig Social Engineering, aber prüfen Sie vor dem Öffnen lieber noch einmal zusätzlich die Domain.

- Auch der oder die Empfänger sind massgeblich für die Erkennung von Social Engineering. Stammen gegebenenfalls weitere Empfänger nicht aus Ihrem Bekanntenkreis oder Ihrem Netzwerk, ist Vorsicht geboten.

- Prüfen Sie die Uhrzeit des Mail-Eingangs mit Ihren üblichen Geschäftszeiten gegen. Auch im privaten Bereich ist es auffällig, wenn Sie Mails mitten in der Nacht erhalten.

- Der Betreff der Nachricht verrät häufig schon einiges über den Inhalt. Passt beides nicht zusammen oder ist der Betreff extrem aufdringlich, bleiben Sie erst einmal misstrauisch.

- Prüfen Sie den gesamten Inhalt der Mail akribisch, ehe Sie Links oder Dateien Vertrauen Schenken.

- Zu guter Letzt: Dateianhänge sowie Links sind ebenfalls vor dem Öffnen auf zusätzliche Informationen zu prüfen. Achten Sie auf unterstützte bzw. „handelsübliche“ Dateitypen und fahren Sie mit dem Mauszeiger über einen Link, um Details anzusehen.