Wie wird aus einer simplen Mail ein krimineller Vorgang? Von einem infizierten E-Mail-Anhang bis hin zu Verschlüsselung, Datendiebstahl und teilweise sogar Forderung horrender Lösegelder – das ist der klassische Ablauf des Trojaners Emotet.

Emotet, König der Trojaner

Obwohl es während der Corona-Krise recht ruhig um Emotet war, bleiben die Experten-Warnungen erhalten. Die vornehme Zurückhaltung der Cyberkriminellen wird unter Insidern sogar nur als die Ruhe vor dem nächsten grossen Sturm bezeichnet. Und obwohl Emotet sich als Vertreter unter den Trojanern bereits einen weithin bekannten Namen gemacht hat, gibt es noch immer keine effiziente Lösung gegen diesen Schädling.

Nicht nur ob seines Namens gilt Emotet daher als der König unter den Trojanern. Es existieren zwar diverse Kategorien der Schadsoftware, aber fast alle teilen sich eine Gemeinsamkeit. Die Rede ist von deren Ablauf, also der recht einheitlichen Vorgehensweise.

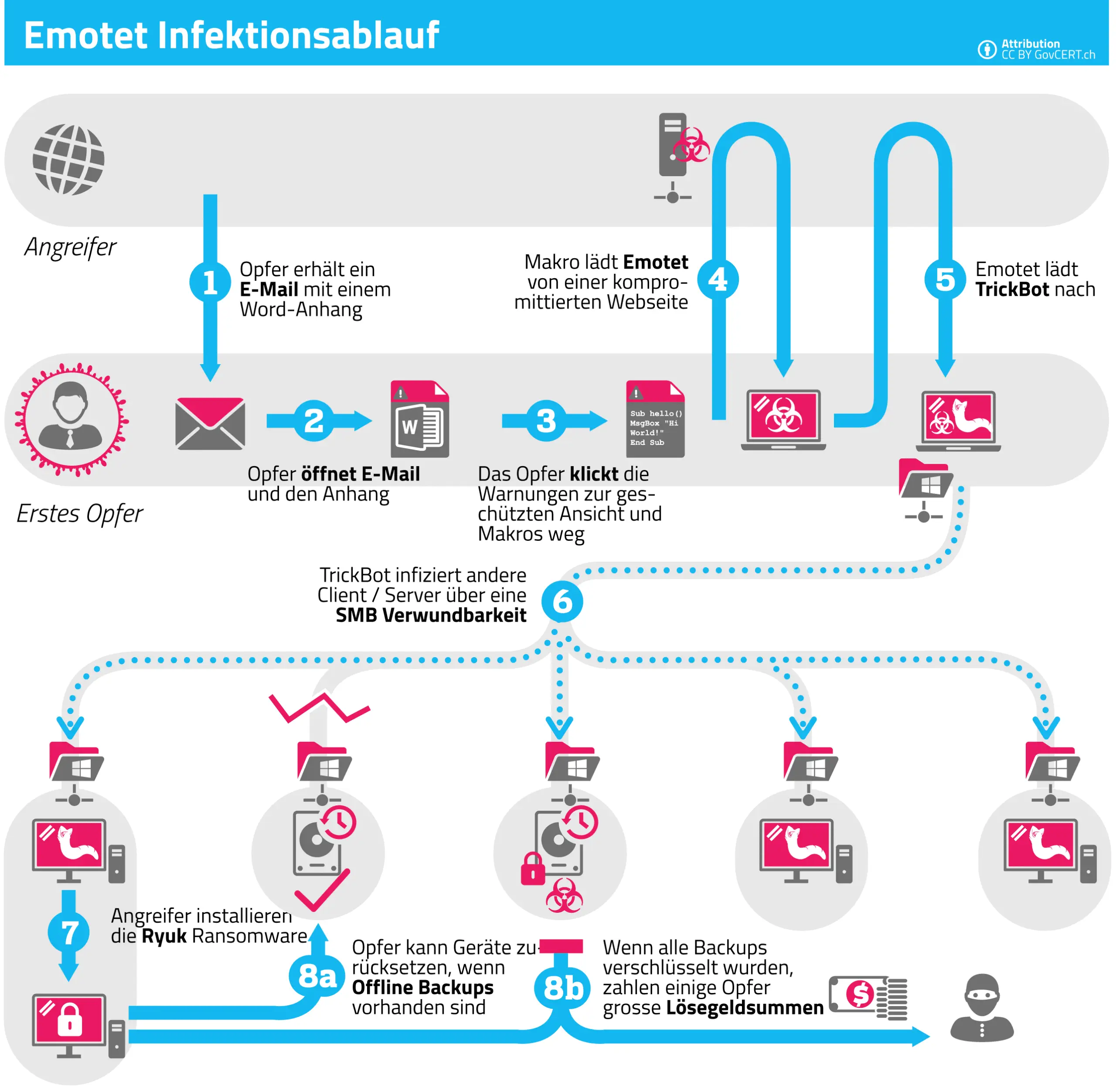

Der beste Schutz gegen Emotet besteht immer noch darin, sich ihn gar nicht erst einzufangen. Daher hat unser nationales Zentrum für Cybersicherheit NCSC (vormals MELANI) in seinem Newsletter eine anschauliche Skizze zum klassischen Ablauf von Emotet veröffentlicht. Auch wir wollen Ihnen diese wertvolle Information nicht vorenthalten und beschreiben im Detail, wie der Trojaner üblicherweise agiert.

Emotet Ablauf, Schritt 1 bis 3

Ausgangslage beim Ablauf von Emotet besteht im Erhalt einer Email. Diese Mails enthalten einen Dateianhang. Viele Mail-Programme bieten heutzutage bereits eine integrierte Sicherheitsprüfung. Diese Prüfung wirft eine entsprechende Warnung aus, da die infizierte Datei Makros enthält, die bei Öffnen ausgeführt werden.

Was ist ein Makro?

Ein Makro ist ein Begriff aus der Programmierung und bezeichnet den Bestandteil eines Programmcodes. In der Regel dienen Makros dazu, komplexe Codes zu verkürzen bzw. zu vereinfachen. Die Funktionsweise wird im Beispiel einer Excel-Datei sehr deutlich. Nehmen wir einmal an, besagte Datei enthält reihenweise Formeln für die vielen verschiedenen Spalten und Zeilen. Ein Makro fasst diese zusammen und erleichtert somit die Ausführung in nur einer Anwendung, sprich, bei Öffnen der Datei.

Emotet Ablauf, Schritt 4 und 5

Ignoriert der Anwender den Hinweis seines Mail-Programms und öffnet die in der Mail beigefügte Datei, führen sich die Makros auf dem Rechner aus. Über einen versteckten Programmcode greift Emotet auf eine kompromittierte Webseite zu und lädt weitere Schadsoftware nach.

Schritt 6: Weitere Verbreitung

Die nachgeladene Schadsoftware – im Beispiel des MELANI Schaubildes TrickBot – erfüllt den eigenständigen Zweck, im Netzwerk des Opfers angebundene Clients/Server zu infizieren. Dies geschieht über eine ausgefeilte Prüfung auf Schwachstellen im SMB-Netzprotokoll.

Was ist eine SMB Verwundbarkeit?

SMB steht für Server Message Block und ist ein Protokoll innerhalb von Netzwerken. Es regelt unter anderem den Zugriff auf Dateien und Verzeichnisse. Spezifische Einstellungen zu Ports erlauben einen ggf. auffälligen Zugriff bzw. wehren ihn ab. Hat der Anwender keinerlei Einstellungen für zusätzliche Sicherheit (bspw. Zugriffswarnungen) vorgenommen, spricht man von einer entsprechenden Verwundbarkeit.

Emotet Ablauf – letzte Schritte

Im Beispiel des Schaubildes installieren die „Urheber“ des Trojaners Emotet über den zuvor erlangten Zugriff auf den Zielrechner weitere Schadsoftware. Neben der Ransomware Ryuk könnten das natürlich auch andere Vertreter sein.

Alle Gattungen von Schadsoftware haben ihre eigenen Methoden. Neben Datendiebstahl oder reinen DDoS-Attacken führt der Ablauf häufig zu einer späteren Erpressung. Diese enthält entweder die Forderung nach Lösegeldern, um sich aus den Fängen der Cyberkriminellen zu befreien, oder aber das fadenscheinige Versprechen, gegen ein gewisses Entgelt eine Entschlüsselung der infizierten Dateien zu liefern.

Der beste Schutz gegen den Ablauf von Emotet

Während der optimale Schutz zuallererst darin besteht, auffällige Emails mit Dateianhängen gar nicht erst zu öffnen, gibt es glücklicherweise noch weiterführende Tipps.

- Unterbinden Sie das Ausführen von Dateien mit Makros entweder ganz, zumindest aber richten Sie eine zu erteilende Bestätigung Ihrerseits vor der Ausführung ein. Im Falle von Microsoft Office liefert deren Support-Center die nötige Hilfestellung.

- Auch innerhalb Ihrer Mail-Software können Sie Einstellungen vornehmen, die entweder den Empfang oder das letztliche Öffnen eines Dateianhangs technisch ganz unterbinden.

- Erstellen Sie regelmässig aktuelle Sicherheitskopien von wichtigen Daten. Speichern Sie diese sogenannten Backups offline.

- Halten Sie ebenso Ihre Software stets auf dem aktuellsten Stand. Informieren Sie sich über entsprechende Updates und installieren diese. Das gilt insbesondere für Virenscanner und Firewalls.

- Das Prinzip der minimalen Rechtevergabe sorgt dafür, dass es Unbefugte schwerer haben, auf Ihren Rechner zu kommen. Richten Sie für Ihre Mitarbeiter explizite Zugriffsrechte gemäss der jeweiligen Zuständigkeiten ein und nicht darüber hinaus.

- Wählen Sie weitere Einstellungen für Zugriffe und Sicherheitsfreigaben mit Bedacht. Das gilt besonders für Ports, da diese die „Online-Zugriffe“ regeln.